Содержание

Как обмануть ГЛОНАСС — подробная инструкция и примеры 2022

Несколько способов обезвредить спутниковую систему мониторинга транспорта

Получить бесплатную консультацию

Нажимая кнопку «Отправить», вы даете согласие на обработку персональных данных в соответствии с Политикой конфиденциальности

Водитель начальнику: «Я знаю 8 проверенных способов обмануть систему ГЛОНАСС»

Начальник водителю: «А я знаю 18 способов понизить тебе зарплату»

В 2022 году системы спутникового мониторинга транспорта фактически нереально обмануть. Дело в том, что сигнал передается онлайн 24/7. Однако, как известно, русский человек глазам не верит, а проверит. Смекалистым водителям все нипочем, и в компании «МОНТРАНС» уже набралась целая коллекция самых нелепых «обманов» систем отслеживания. Не зря существует поговорка – предупрежден, значит вооружен. Наши аналитики предугадывают ВСЕ возможные (даже самые сюрреалистичные) ситуации обмана и заранее их исключают.

В интернете по запросам «Как обмануть ГЛОНАСС», «Обманываем GPS», «Отключить ГЛОНАСС», «Как обойти датчик контроля топлива» и т. п. можно найти огромное количество «пошаговых инструкций» видеороликов на YouTube и прочей «обучающей» информации. В большинстве своем это выглядит довольно забавно, если бы не два «НО»:

п. можно найти огромное количество «пошаговых инструкций» видеороликов на YouTube и прочей «обучающей» информации. В большинстве своем это выглядит довольно забавно, если бы не два «НО»:

- Все эти способы давно известны и легко «читаются». Невозможно обмануть того, кто владеет информацией.

- Последствия данных действий влекут серьезный финансовый урон для руководителя транспортного предприятия. Систему слежения обмануть невозможно, а вот ее ремонт по факту различных вандальных вмешательств может обернуться в копеечку.

Итак, сразу уясним для себя, что все предлагаемые способы не про обман системы мониторинга транспорта и контроля расхода топлива. Они — про обман специалиста, который анализирует данные, полученные с этих систем.

При попытках обойти системы слежения водители обычно ставят перед собой три ключевых цели:

— сделать невидимым свое нахождение во время выполнения «левых» рейсов или нарушения расписания движения на маршруте;

— скрыть от руководителя факт слива топлива;

— преподнести начальству фиктивную видимость работы (как вариант, расчистку территории от снега, стоя на одном месте).

Шуточное видео про водителя, который сливал топливо с системой мониторинга транспорта

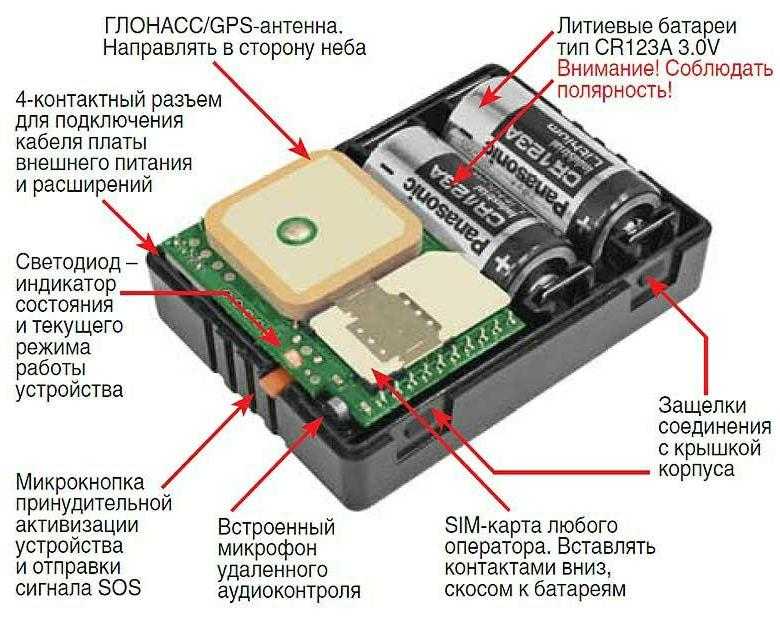

HARDCORE-вандальные способы обмануть ГЛОНАСС

Начнем с самых примитивных (и, к сожалению, самых распространенных) так называемых HARD-методов обмана спутниковых систем отслеживания. Физическое воздействие на антенну (если на устройствах она присутствует снаружи) и корпус ГЛОНАСС/GPS-трекера. Одни грубо вырывают антенну из устройства (бездушные водители), другие протыкают ее иголкой (хитрые водители), третьи наоборот очень бережно, любя, обматывают фольгой весь блок или его детали (заботливые водители). Некоторые ставят на контроллер огромную железку или магнит, а то и вовсе «купают» устройство в кислоте (водители-маньяки).

Самые эрудированные и трудолюбивые лепят из свинца короб, в который запихивают трекер. У всех перечисленных способов одна цель — сделать невозможным получение сигнала от спутника связи. И! Она бы была достигнута, если бы не… Монтажники оборудования «МОНТРАНСА» давным-давно научились защищать системы отслеживания от подобных деяний.

У всех перечисленных способов одна цель — сделать невозможным получение сигнала от спутника связи. И! Она бы была достигнута, если бы не… Монтажники оборудования «МОНТРАНСА» давным-давно научились защищать системы отслеживания от подобных деяний.

В частности, как было сказано выше, для нарушения работы нужно сначала вскрыть опломбированный терминал и вручную добраться до спрятанной антенны, что сразу же будет замечено. Также наши специалисты устанавливают системы в труднодоступные для водителей места, сами блоки пломбируются, наклеиваются специальные наклейки, отправляются фотоотчеты. ЛЮБОЕ физическое вмешательство не может остаться незамеченным. Системы мониторинга транспорта настроены таким образом, чтобы при обнаружении контроллером обрыва, повреждения или неисправности, по отчётам и графикам можно было в большинстве случаев понять, что случилось, какой провод отвалился и с какого датчика пропала информация. Безусловно, от удара кувалдой ГЛОНАСС-трекер на 100% это не спасет, однако даст знать, что «что-то пошло не так» и транспорт пропал из зоны видимости совсем не случайно. После этого от системы поступит деликатный намек на штраф водителя в размере стоимости поврежденного оборудования.

После этого от системы поступит деликатный намек на штраф водителя в размере стоимости поврежденного оборудования.

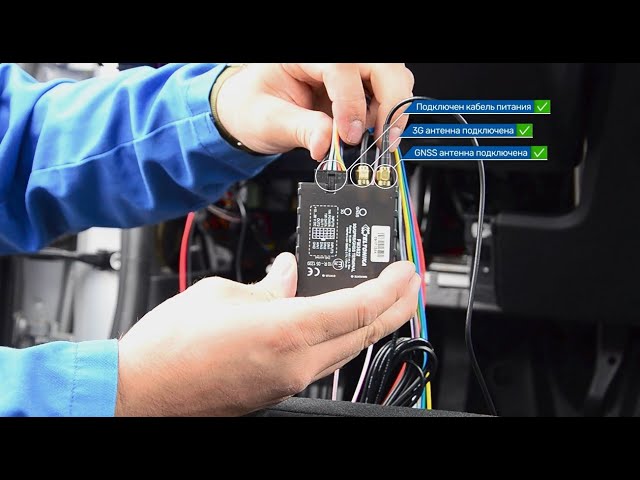

Каждый монтаж оборудования фиксируется в отчёте о выполненной работе с описанием работ и фотографиями.

С целью «отрезать» приемник от навигационной сети водители также стараются обрубить электропитание: извлекают специальные защитные предохранители, режут провода, подменяют полярность, а зачастую от безысходности и вовсе воюют с оборудованием с помощью электрошокера и (ВНИМАНИЕ!): болгарки (реальные случаи из опыта наших монтажников). Но и тут «горе умельцев» ожидает фиаско. Дело в том, что все современные модели контроллеров снабжены системой резервного питания, а значит после повреждения будут активно работать некоторое время, чего вполне хватит для отправки в систему сигнала SOS. И вновь перед руководителем возникает отчетливая фигура сотрудника-кандидата на сокращение зарплаты с возмещением ремонта железа и последующим снятием его фотографии с доски почетных работников месяца.

Примеры того, как пытаются сломать систему мониторинга транспорта

Оторвали фишку у датчика топлива

Вырвали антенны GPS\ГЛОНАСС

Отломали контакты на фишке датчика контроля расхода топлива

Согнули датчик уровня топлива

Сломали антенну GPS\ГЛОНАСС

Заглушили колпачком датчик контроля топлива

Заглушили колпачком датчик контроля топлива

Залили герметиком дренажные отверстия датчика

LIGHT-интеллектуальные способы обмануть ГЛОНАСС

Известный, распространенный и единственный способ вмешаться в работу системы мониторинга автотранспорта – использовать так называемые «глонасс глушилки». Обычно это модулятор, который настроен на задаваемую частотность. Все сегодняшние продукты компании «МОНТРАНС» позволяют видеть на графиках временную «пропажу» транспорта и количество видимых спутников, поэтому обмануть ГЛОНАСС не получится.

Обычно это модулятор, который настроен на задаваемую частотность. Все сегодняшние продукты компании «МОНТРАНС» позволяют видеть на графиках временную «пропажу» транспорта и количество видимых спутников, поэтому обмануть ГЛОНАСС не получится.

Все действия отмечаются в диспетчерском программном обеспечении. В частности, при использовании глонасс глушилки, пропажа сигнала обычно возникала при использовании транспортного средства конкретным и определенным водителем. При этом, сигнал исчезает не сразу в точке отправления, а уже через некоторое время после начала движения, может также неожиданно появиться и исчезнуть. Вывести водителя на чистую воду не составляет большого труда: стоит лишь отправить с ним в рейс проверяющего человека. В 99% подобных случаев все оборудование резко начинает работать как по маслу и сбои прекращаются. А чтобы такие ситуации не возникали в принципе, достаточно просто установить современную систему «MONTRANS.ONLINE», или «OMNICOMM ONLINE»

Пример отображения использования «глушилки»

MEDIUM-скрытые способы обмануть ГЛОНАСС при сливе топлива

Перейдём к манипуляциям с топливным датчиком – это один из самых популярных способов обмана руководства и нелегального источника подработки у нечистоплотных водителей. Сразу отметим, что обмануть топливный датчик НЕВОЗМОЖНО! Его можно либо сломать (обрыв проводки или физическая поломка самого датчика легко выявляется механиком при осмотре ТС или монтажником систем мониторинга), либо заставить давать сбои и «лгать» различными физическими действиями как с самим датчиком, так и с топливным баком транспортного средства.

Сразу отметим, что обмануть топливный датчик НЕВОЗМОЖНО! Его можно либо сломать (обрыв проводки или физическая поломка самого датчика легко выявляется механиком при осмотре ТС или монтажником систем мониторинга), либо заставить давать сбои и «лгать» различными физическими действиями как с самим датчиком, так и с топливным баком транспортного средства.

С чем только не сталкивались наши монтажники за время своей работы: это и умышленные замятия баков, чтобы топливный датчик упирался в дно или изменялась геометрия топливного бака, и подкидывание в бак массивных предметов, и как уникальный пример: надувание внутри бака колёсных камер. Это и самостоятельный демонтаж датчика, забивание измерительной трубки тряпками, газетами, надевание на измерительный прибор пластиковых бутылок, заклеивание герметиком отверстий в измерительных элементах и прочие удивительные ухищрения…

Манипуляции с подбрасыванием в бак предметов делаются для физического уменьшения его объема на определенное количество литров. К примеру, имеем бак на 100 литров. Кладем туда несколько объемных предметов на 30 литров. После этого при заправке в 70 литров топлива, датчик покажет 100 литров. Эти недолитые 30 литров топлива мы льем в отдельно подготовленную канистру или емкость, а затем используем в личных целях. Вычислить махинацию элементарно: диспетчеру видно, что у авто увеличился расход топлива на 100 км по сравнению с предыдущими аналогичными периодами, а значит что-то не так. Технику должен осмотреть механик. Нахождение в топливном баке посторонних предметов – реальный повод провести служебную проверку. Также частенько в бак подкидывают именно металлические предметы с целью помешать работе датчика. При соприкосновении с металлом он начинает «виснуть», но, опять же, это легко вычислить механику.

К примеру, имеем бак на 100 литров. Кладем туда несколько объемных предметов на 30 литров. После этого при заправке в 70 литров топлива, датчик покажет 100 литров. Эти недолитые 30 литров топлива мы льем в отдельно подготовленную канистру или емкость, а затем используем в личных целях. Вычислить махинацию элементарно: диспетчеру видно, что у авто увеличился расход топлива на 100 км по сравнению с предыдущими аналогичными периодами, а значит что-то не так. Технику должен осмотреть механик. Нахождение в топливном баке посторонних предметов – реальный повод провести служебную проверку. Также частенько в бак подкидывают именно металлические предметы с целью помешать работе датчика. При соприкосновении с металлом он начинает «виснуть», но, опять же, это легко вычислить механику.

Пример отображения слива топлива в программе через «обратку»

Один из распространенных способов обмана — это слив через систему возврата топлива в бак, называемый в народе «слив через обратку». В шланг возврата вставляется «капельница», шланг которой опускается в канистру или ведро, и топливо из бака медленно утекает прямо во время работы транспортного средства. При такой схеме обмана диспетчер должен заметить возросший расход транспортного средства, и принять соответствующие меры.

При такой схеме обмана диспетчер должен заметить возросший расход транспортного средства, и принять соответствующие меры.

Ну а самый любимый и популярный способ на сегодняшний день — это обналичивание топливных карт и сговор с оператором АЗС. С внедрением топливных карт многие водители обналичивают топливо. Схема проста: водитель вступает в сговор с оператором АЗС: в бак, к примеру, попадает 50 литров топлива, а чек выписывается на 100 литров топлива; соответственно с топливной карты официально списываются деньги за 100 литров, в бак попадает 50 литров, а оставшаяся разница в размере 50 литров выдается водителю наличными по курсу на 30-40% ниже цены топлива на АЗС.

Даже если бензобак автомобиля защищен от несанкционированного вмешательства — это не поможет выявить факт обналичивания топливной карты. С помощью решения «ТОПЛИВНЫЙ БАЛАНС» от «МОНТРАНС» и контроля привязанных к заправкам топливных карт, можно легко не только выявить мошенника, но и вычислить, какую сумму он присвоил с точностью до копейки: в отчетах мы видим сколько топлива попало фактически в бак, а сколько топлива списалось с топливной карты. Если данные не совпадают — мгновенно приходит сигнал, а также отчёт о несоответствии чека и залитого в бак топлива.

Если данные не совпадают — мгновенно приходит сигнал, а также отчёт о несоответствии чека и залитого в бак топлива.

Резюмируя все вышесказанное, можно констатировать: если на предприятии имеется заинтересованный сотрудник (им может запросто быть и сам руководитель, который контролирует работу техники в специальном программном обеспечении от компании «МОНТРАНС», отслеживает все несложные процессы, отображаемые в системе мониторинга), то обмануть «ГЛОНАСС» на таком предприятии невозможно.

А с какими способами обмана системы мониторинга транспорта ГЛОНАСС\GPS сталкивались Вы?

Как обмануть систему глонасс на машине

Система спутниковой навигации используется транспортными компаниями для оптимизации логистических схем и сокращения издержек, связанных с расходом топлива и износом автомобилей. Кроме того, непрерывный мониторинг позволяет диспетчерам осуществлять контроль за перемещениями ТС в режиме реального времени, что сводит к минимуму субъективный фактор – ответственность водителей повышается, они меньше нарушают правила дорожного движения и не прибегают к махинациям с топливом или «накручиванием» километража.

Какие проблемы решает спутниковая навигация?

- Контроль за безопасностью груза

Вы всегда в курсе относительно места расположения объекта перевозки. Это позволит вам предоставлять актуальную информацию заказчику, уведомлять его о точных сроках поставки и возможных задержках.

- Рационализация работы автопарка

Передвижение всех автомобилей находится под контролем диспетчера. Установленные на машинах трекеры и датчики учета топлива дают возможность отследить параметры движения автомобилей на том или ином маршруте. Эта информация позволяет провести объективный анализ пути следования и сделать вывод о том, как можно повысить его рентабельность и сократить издержки.

- Защита прав сотрудников и работодателей

В памяти устройства и на стационарном связанном компьютере отображается вся информация о пройденном водителем километраже, регистрируется скорость, с которой шло техническое средство, а также фиксируется количество сделанных остановок.

В случае спора по поводу оплаты или надлежащего исполнения работы, позиции сторон могут быть подкреплены соответствующими фактическими данными, полученными на базе специальных бортовых приборов.

В случае спора по поводу оплаты или надлежащего исполнения работы, позиции сторон могут быть подкреплены соответствующими фактическими данными, полученными на базе специальных бортовых приборов. - Повышение уровня безопасности дорожного движения в целом

Повышая степень ответственности водителей ТС посредством непрерывного контроля за их действиями, транспортные компании способствуют сокращению числа аварийный ситуаций на дорогах – водители соблюдают режим труда и отдыха, с большим вниманием относятся к соблюдению правил. Кроме того, система наблюдения позволяет подать сигнал бедствия в случае повреждения машины на трассе.

Полный список документов, необходимых для оформления карты.

Несмотря на то, что в описании системы больше преимуществ, чем недостатков – причем не только для владельцев транспортных компаний, но и их работников – введение новых механизмов контроля в эксплуатацию вызвало негативную реакцию со стороны управляющих ТС.

Ответом на нововведения стали встречные меры – водители начали искать способы того, как обмануть ГЛОНАСС на автомобиле, прибегая к искажению показаний или выводу трекера в машине из строя. Механизмов воздействия на систему навигационного контроля достаточно много, часть из них связана с нанесением серьезного ущерба дорогостоящему оборудованию. Как противостоять недобросовестным водителям? Контролем и наблюдением. Большинство способов неэффективны, другие можно выявить при помощи мониторинга и проверки функционального состояния приборов. Рассмотрим наиболее распространенные способы воздействия на систему.

Как можно обмануть ГЛОНАСС в машине?

Если говорить о незаметном обмане или фальсификации показаний, ложность которых невозможно доказать, ответ на вопрос – никак. Система надежно защищена и не оставляет нарушителям простора для действий. Все способы имеют кратковременный эффект или связаны с порчей функциональных элементов. Махинации можно предотвратить, если знать к каким схемам чаще всего прибегают управляющие ТС, желающие скрыться от работодателей.

Причин обмана, как правило, две:

Это могут быть сливы горючего, подработка частных извозом на служебном транспорте, перевозка незапланированных грузов.

В первом случае водители пытаются оказать влияние на датчики учета топлива. Во втором – на трекер, регистрирующий передвижения.

Как обойти ГЛОНАСС на машине: воздействие на навигационное оборудование

Есть два способа заблокировать передачу информации на компьютер диспетчера: механическое воздействие на прибор или его комплектующие или путем использования дополнительной техники.

- Выведение из строя антенны

Отключить элемент не получится – узлы опломбированы. Поэтому в случае повреждения кабелей или нарушения изоляции, достаточно легко зафиксировать нарушение и привлечь сотрудника к ответственности за порчу имущества. К тому же есть терминалы, способные принимать сигнал без антенны.

- Экранирование устройства для излучения волн

Этот вариант позволяет обойти нарушение пломбы или любые другие механические повреждения оборудования.

Его идея заключается в заглушении исходящего сигнала – связь со спутником прерывается, устройство лишается функциональности. С этой целью прибор накрывают различными изолирующими элементами. Однако не все так просто. Современные приемники высокочувствительны. Поэтому единственное, чего удастся добиться таким способом – это сокращения количества спутников. Но даже трех будет достаточно для корректной передачи данных. Помимо этого, навигационное оборудование обладает накопительной памятью. При возобновлении связи все данные отправятся на сервер.

Его идея заключается в заглушении исходящего сигнала – связь со спутником прерывается, устройство лишается функциональности. С этой целью прибор накрывают различными изолирующими элементами. Однако не все так просто. Современные приемники высокочувствительны. Поэтому единственное, чего удастся добиться таким способом – это сокращения количества спутников. Но даже трех будет достаточно для корректной передачи данных. Помимо этого, навигационное оборудование обладает накопительной памятью. При возобновлении связи все данные отправятся на сервер. - Отключение питания терминала

Некоторые сотрудники считают, что это наиболее безопасный способ избавиться от наблюдения и не попасть под ответственность по причине механического повреждения устройства. Однако он также малоэффективен: навигационный терминал может быть оборудован вторичным источником питания и накапливать информацию после отключения от бортовой электросети. После обнаружения произошедшего отключения, подачу питания возобновят.

- Повреждение модуля идентификации абонента

Если вывести из строя или извлечь SIM – карту, передача сигнала прервется. В то же время информация о треке будет накапливаться и ее легко восстановят.

- Использование дополнительных устройств

Это «продвинутый» способ, требующий вложений на приобретение устройства, поэтому к нему прибегает не так много водителей. При активации такого прибора сигнал прерывается, и ТС выпадает из-под наблюдения. Непосредственного контакта с трекером не происходит, а значит, механических повреждений или нарушений пломбы не будет – водитель защищает себя от претензий руководства. Однако скрыть историю передвижений не помогут даже специальные средства: при возобновлении работы устройства карта маршрута передастся на сервер.

Цены на карты для тахографов можно узнать — Здесь!

Как обмануть датчик топлива ГЛОНАСС?

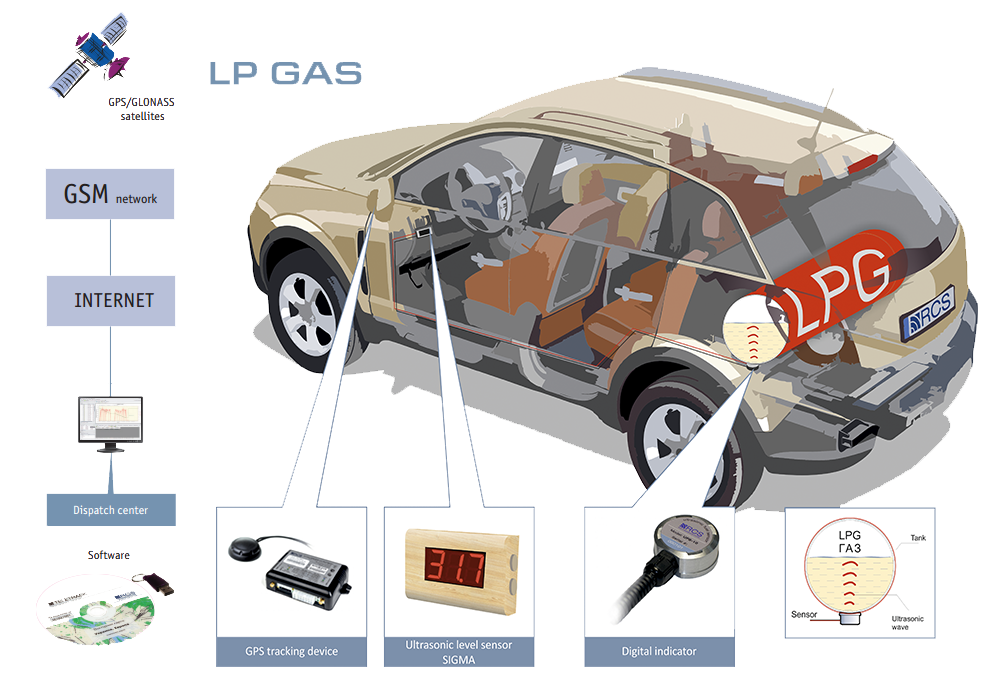

Другой важный компонент системы спутникового мониторинга – это ДУТ, который отвечает за регистрацию расхода топлива.

Преимущественно изменение уровня горючего учитывается при помощи проточных, погружаемых или ультразвуковых датчиков. Основная масса ТС оснащается приборами двух последних типов, поскольку они менее зависимы от сезонных изменений. Все перечисленные устройства отвечают за фиксацию изменений объема топлива в баке.

Методы, которые используют водители для махинаций с реальными показаниями, отличаются в зависимости от типа прибора.

Если машина оборудована ультразвуковым средством регистрации данных о расходе горючего, вывести его из строя можно при помощи электрического тока или воздействия магнитом. Последний способ помогает исказить данные – под напряжением, которое создается при контакте с магнитным полем точность отображения данных утрачивается и показания все время колеблются.

Электрический ток менее эффективен – неисправность устройства может быть достаточно быстро обнаружена.

Как обмануть датчик топлива ГЛОНАСС на авто с погружаемым счетчиком? Это довольно непросто из-за его устойчивости к току и герметизации. Сделать это можно только путем механического воздействия – сгибания трубки внутри самого бака. Обычно такие операции выполняются при помощи металлической конструкции, просунутой через горловину бензобака. Другие способы способны повредить сам топливный резервуар, что сразу привлечет внимание.

Сделать это можно только путем механического воздействия – сгибания трубки внутри самого бака. Обычно такие операции выполняются при помощи металлической конструкции, просунутой через горловину бензобака. Другие способы способны повредить сам топливный резервуар, что сразу привлечет внимание.

Наиболее надежный способ слива горючего остается на автомобилях, оборудованных дизельными двигателями. Для этого многие водителя врезают кран в трубопровод, адаптированный под доставку избытка топлива обратно в бак. При этом сотрудник получает возможность сливать часть возвращаемого в бензобак горючего. Расход будет зафиксирован, но установить его причину дистанционно не получится: выявить расхождения в показаниях можно только при сопоставлении данных с датчиков на нескольких машинах.

Оформить заказ на карту для тахографа

Обойти ГЛОНАСС так, чтобы нарушения не смогли зафиксировать, практически невозможно. Обычно для этого требуются не только специальные приборы и операции с навигационным оборудованием, но и взаимодействие нескольких сотрудников компании – управляющих ТС, диспетчеров и ответственных за контроль над техническим состоянием машин. Только в случае сговора заметить и устранить несанкционированный слив топлива будет невозможно.

Только в случае сговора заметить и устранить несанкционированный слив топлива будет невозможно.

У вас остались еще вопросы?

Звоните прямо сейчас 8 (800) 22-22-502

или пишите нам: [email protected]

вернуться к оглавлению

Узнать еще больше

Никто не дурак: Обнаружение спуфинга в высокоточном приемнике — внутри GNSS

Бортовой блок обнаружения спуфинга собирает метрики из цепи обработки сигнала GNSS и в реальном времени показывает, подвергается ли приемник спуфингу. Результаты испытаний нескольких сценариев спуфинга основаны на аппаратном моделировании GNSS, повторителях и программно-определяемых радиостанциях.

Али Брумадан, Сэнди Кеннеди и Джон Шлеппе

Недавние действия по спуфингу различных типов, зарегистрированные в Китае и на Ближнем Востоке, предоставляют фактические доказательства искажения положения и времени в гражданских приложениях.

В этой статье описывается широкий спектр сценариев спуфинговых атак и их особенности, а также результаты тестирования этих сценариев. Спуфинг может происходить путем изменения относительной мощности сигнала, синхронизации сигналов с аутентичными и использования доступности аутентичных сигналов. Для борьбы со спуфингом разрабатываются различные методы обнаружения с использованием метрик на разных этапах обработки сигнала в приемнике ГНСС с одним антенным входом. Эти блоки обнаружения тестируются в различных сценариях спуфинга и без спуфинга, чтобы проанализировать вероятность их обнаружения и ложного срабатывания. Для оценки эффективности обнаружения использовались как аппаратная имитация спуфинга, так и программные методы спуфинга с помощью HackRF. Несколько тестов в статических и динамических условиях в различных условиях оценивают вероятность ложного срабатывания этих детекторов. Результаты обработки показывают, насколько эффективны эти метрики обнаружения спуфинга при идентификации сигналов спуфинга.

Классификация спуфинговых атак

Независимо от источника спуфинговой атаки, атаки можно классифицировать как непересекающиеся, перекрывающиеся или по относительной мощности.

Не перекрываются. В этом случае код и фаза несущей спуфинговых сигналов не синхронизированы с аутентичными сигналами. Пики корреляции спуфингового и аутентичного сигналов не перекрываются. Во время холодного запуска, если мощность спуфинга выше, чем у аутентичных сигналов, механизм сбора данных может быть введен в заблуждение в зависимости от стратегии поиска приемника. Когда сигнал находится в стадии отслеживания, другие области функции перекрестной неоднозначности невидимы для приемника. Следовательно, спуфинговый сигнал более высокой мощности может не повлиять на процедуру отслеживания, если задержки или доплеровские частоты не выровнены.

Перекрываются. При более сложной атаке спуфер может синхронизировать свою фазу кода и доплеровскую частоту с таковыми у подлинных. При атаке с перекрытием пики корреляции спуфинга и аутентичных сигналов объединяются, чтобы конструктивно или деструктивно изменить форму пика корреляции. Этот тип атаки спуфинга может быть сгенерирован генератором спуфинга на основе приемника, где спуфер знает текущее время, наблюдаемые спутники, местоположение и параметры целевого приемника. Правильное обнаружение перекрывающихся спуфинговых атак является сложной задачей, поскольку искажения, вызванные спуфинговыми сигналами, кажутся похожими на многолучевые ошибки.

При атаке с перекрытием пики корреляции спуфинга и аутентичных сигналов объединяются, чтобы конструктивно или деструктивно изменить форму пика корреляции. Этот тип атаки спуфинга может быть сгенерирован генератором спуфинга на основе приемника, где спуфер знает текущее время, наблюдаемые спутники, местоположение и параметры целевого приемника. Правильное обнаружение перекрывающихся спуфинговых атак является сложной задачей, поскольку искажения, вызванные спуфинговыми сигналами, кажутся похожими на многолучевые ошибки.

Относительная мощность. Сила спуфинг-атаки является важной характеристикой для обмана целевого получателя. Относительный уровень мощности спуфинговых сигналов по сравнению с аутентичными сигналами может сильно повлиять на эффективность и предел погрешности спуфинговых помех. Идентификация спуфинговых атак на основе их относительной мощности затруднена, поскольку для этого требуется информация о канале распространения спуфера, диаграмме усиления антенны и ее ориентации.

Метрики обнаружения

Каждая метрика использует определенную функцию атаки, как описано выше.

АНАЛИЗ ВХОДНОЙ МОЩНОСТИ. Один из методов спуфинга — сначала заглушить приемник, а затем подавать ложные сигналы. Чтобы обнаружить такого рода атаки, пользователи контролируют входную мощность, чтобы обнаружить дополнительную мощность, вводимую сигналами помех. Это можно сделать, отслеживая коэффициент усиления модуля автоматической регулировки усиления (АРУ).

АНАЛИЗ СОДЕРЖИМОЙ МОЩНОСТИ КОНСТРУКЦИИ. В этом методе используется преимущество циклической стационарности сигналов GNSS для обнаружения чрезмерной мощности структурированного сигнала (например, кодов расширения) в наборе полученных выборок. Полученные выборки основной полосы сначала фильтруются в пределах полосы пропускания сигнала GNSS, а затем умножаются на их задержанную версию, чтобы удалить эффект Доплера. Результирующий сигнал имеет линейчатый спектр, генерируемый путем умножения циклостационарных сигналов. На следующем этапе компоненты сигнала и шума фильтруются гребенчатыми фильтрами соответствующей конструкции. Статистика теста обнаружения рассчитывается на основе выходных данных фильтра и сравнивается с пороговым значением для обнаружения атаки.

На следующем этапе компоненты сигнала и шума фильтруются гребенчатыми фильтрами соответствующей конструкции. Статистика теста обнаружения рассчитывается на основе выходных данных фильтра и сравнивается с пороговым значением для обнаружения атаки.

ДЕЙСТВУЮЩИЙ C/N0. Этот общий показатель контроля сигнала доступен в большинстве коммерческих приемников.

Верхний предел уровня мощности сигнала GNSS известен для данной тестовой установки. Для данного приемника можно определить верхний предел значения C/N0. Аномально высокое значение C/N0 может указывать на спуфинговую атаку. Однако важно отметить, что сигналы помех также могут влиять на эффективные значения C/N0, увеличивая минимальный уровень шума.

кв.м. Взаимодействие между аутентичными и спуфинговыми сигналами во время перекрывающихся атак приводит к искажению формы корреляционного пика. Тесты мониторинга качества сигнала сосредоточены на этой функции, чтобы обнаружить любые асимметричные, аномально острые или повышенные пики корреляции. Метрики SQM изначально были разработаны для мониторинга качества пика корреляции, на которое влияют многолучевые сигналы, и широко используются в приложениях с высокой целостностью. Пользователи добились успеха в применении этих показателей при выявлении спуфинговых атак.

Метрики SQM изначально были разработаны для мониторинга качества пика корреляции, на которое влияют многолучевые сигналы, и широко используются в приложениях с высокой целостностью. Пользователи добились успеха в применении этих показателей при выявлении спуфинговых атак.

МОНИТОРИНГ ЧАСОВ. Этот показатель обнаруживает спуфинговые сигналы от источника с одной антенной на основе решения о местоположении движущегося приемника. В сценарии спуфинга с одной антенной все поддельные PRN передаются с одной и той же антенны. В результате все сигналы испытывают общую задержку, обусловленную расстоянием распространения между антенной спуфера и целевой антенной/приемником. Относительное движение между антеннами спуфера и приемника создает переменное смещение в оценках смещения часов приемника, которое можно использовать для идентификации атаки.

Реализованный детектор

Блок обнаружения спуфинга в режиме реального времени, использующий выбор наиболее эффективных показателей обнаружения, был реализован в одном поколении высокоточных приемников. В представленном здесь тестировании блок обнаружения отслеживает наблюдения GPS L1 C/A. Выходные данные метрики обнаружения передаются на встроенный центральный блок обнаружения спуфинга, который каждые две секунды принимает решение о том, подвергается ли получатель спуфинговой атаке. Основной особенностью блока обнаружения спуфинга является как снижение вероятности ложного обнаружения из-за наличия помех и многолучевых сигналов, так и обнаружение спуфинговой атаки с высокой достоверностью. Пороги обнаружения для отдельных метрик основаны на приемлемой вероятности ложной тревоги при различных сценариях.

В представленном здесь тестировании блок обнаружения отслеживает наблюдения GPS L1 C/A. Выходные данные метрики обнаружения передаются на встроенный центральный блок обнаружения спуфинга, который каждые две секунды принимает решение о том, подвергается ли получатель спуфинговой атаке. Основной особенностью блока обнаружения спуфинга является как снижение вероятности ложного обнаружения из-за наличия помех и многолучевых сигналов, так и обнаружение спуфинговой атаки с высокой достоверностью. Пороги обнаружения для отдельных метрик основаны на приемлемой вероятности ложной тревоги при различных сценариях.

Экспериментальные результаты

Блок обнаружения спуфинга выдает ноль или единицу, где единица указывает на обнаружение атаки.

Тест аппаратного симулятора

В этом тесте использовался аппаратный симулятор, генерирующий сигналы GPS L1C/A. Этот симулятор генерирует два выхода РЧ в двух разных местах. Эта функция использовалась для имитации подлинного и поддельного сценария. RF output1 и RF output2 были назначены для аутентичных и спуфинговых сигналов соответственно. Для этого теста приемник был настроен на отслеживание только GPS L1C/A. Блок-схема сценария представлена на рис. 1.9.0005

RF output1 и RF output2 были назначены для аутентичных и спуфинговых сигналов соответственно. Для этого теста приемник был настроен на отслеживание только GPS L1C/A. Блок-схема сценария представлена на рис. 1.9.0005

Аутентичные сигналы были напрямую подключены к РЧ-комбайнеру, в то время как спуфинговые сигналы, генерируемые симулятором, пропускались через малошумящий усилитель (МШУ) и регулируемый аттенюатор, настраивающий уровень мощности по сравнению с аутентичным источником. Оба выхода RF генерировали одинаковые PRN. С помощью этого симулятора пользователь может настроить смещение тактового сигнала и дрейф тактового сигнала для каждого отдельного РЧ-выхода. Эта функция генерирует два синхронизированных сигнала, относящихся к одному и тому же положению с разным смещением диапазона и дрейфом. Смещение диапазона и дрейф для всех PRN от каждого РЧ-выхода одинаковы. Это генерировало как неперекрывающиеся атаки, так и атаки с спуфингом.

Для случая без перекрытия (атака с проталкиванием позиции) смещение тактового сигнала спуфинговых сигналов было установлено на 6 мкс. В этом случае пики корреляции аутентичного и спуфингового сигналов были разделены примерно 6 чипами GPS L1C/A и не перекрывались. В тесте развертки смещение тактового генератора и дрейф сигналов спуфинга были изменены, чтобы имитировать атаку с подменой развертки (атака с проталкиванием времени и проталкиванием позиции). Для простоты сравнения статические и динамические позиции были выделены для подлинного и спуфингового случаев соответственно. Поддельная позиция перемещалась по кругу, а подлинное местоположение устанавливалось в центре круга.

В этом случае пики корреляции аутентичного и спуфингового сигналов были разделены примерно 6 чипами GPS L1C/A и не перекрывались. В тесте развертки смещение тактового генератора и дрейф сигналов спуфинга были изменены, чтобы имитировать атаку с подменой развертки (атака с проталкиванием времени и проталкиванием позиции). Для простоты сравнения статические и динамические позиции были выделены для подлинного и спуфингового случаев соответственно. Поддельная позиция перемещалась по кругу, а подлинное местоположение устанавливалось в центре круга.

Тест с разверткой (перекрытие)

Этот тест с разверткой включал атаку с согласованной мощностью, при которой преимущество по мощности спуфинга было в пределах пары дБ. В течение первых 50 секунд приемник подвергался воздействию только аутентичных сигналов. Затем в сценарий были добавлены спуфинговые сигналы с небольшим преимуществом по мощности. Смещение ложных часов и дрейф часов были установлены на 6 мкс и 0,007 мкс/с относительно аутентичных сигналов. Корреляционные пики в начале не перекрывались. Однако дрейф часов привел к тому, что все поддельные PRN прошлись по аутентичным сигналам и захватили корреляторы отслеживания приемника и, в конечном итоге, подделали положение приемника. (Напомним, что в этом тесте этот приемник отслеживал только сигналы GPS L1 C/A).

Корреляционные пики в начале не перекрывались. Однако дрейф часов привел к тому, что все поддельные PRN прошлись по аутентичным сигналам и захватили корреляторы отслеживания приемника и, в конечном итоге, подделали положение приемника. (Напомним, что в этом тесте этот приемник отслеживал только сигналы GPS L1 C/A).

На рис. 2b показаны относительная входная мощность (относительно аутентичного сигнала), относительное среднее отношение C/N0 (относительно C/N0 в начале теста) и количество отслеживаемых сигналов для этого набора данных. На рис. 2а показаны результаты обнаружения спуфинга по мере развития атаки.

Через 50 секунд после запуска сценария была инициирована спуфинговая атака. Атака спуфинга обнаруживается, как только появляются сигналы спуфинга (50 с). Атака вызвала скачок входной мощности на 3 дБ и, как следствие, снижение среднего отношения C/N0, как показано на рисунке 2b. Между 50 и 450 секундами спуфинг-атака действовала как широкополосный глушитель. В этот период приемник отслеживал аутентичные сигналы, и расчетное положение было аутентичным. Как видно из соотношения C/N0 и количества отслеживаемых PRN на рис. 2б, аутентичный и спуфинговый сигналы начали взаимодействовать на отметке 450-550 секунд. Во время спуфинга/аутентичного взаимодействия (470–530 с) флаг обнаружения включался и выключался. За это время приемник потерял отслеживание сигналов, и для обнаружения было недостаточно наблюдений. Обнаружение спуфинга оставалось активным до конца теста, как показано на рис. 2а.

Как видно из соотношения C/N0 и количества отслеживаемых PRN на рис. 2б, аутентичный и спуфинговый сигналы начали взаимодействовать на отметке 450-550 секунд. Во время спуфинга/аутентичного взаимодействия (470–530 с) флаг обнаружения включался и выключался. За это время приемник потерял отслеживание сигналов, и для обнаружения было недостаточно наблюдений. Обнаружение спуфинга оставалось активным до конца теста, как показано на рис. 2а.

На рис. 3 показано положение приемника на востоке, севере, вверху и в двухмерном горизонтальном положении в тесте свипирования. Примерно через 500 секунд после начала набора данных позиция была подделана, и позиция приемника начала двигаться по кругу. Как показано, атака спуфинга была надежно обнаружена во время атаки, где преимущество мощности спуфинга находится в пределах нескольких дБ.

Спуфинг с переменной мощностью (Jam/Spoof)

В следующем тесте аппаратный симулятор заставил приемник прекратить отслеживание аутентичных сигналов. Эта модель имитирует сценарий мощного спуфера. Смещение тактового сигнала сигналов спуфинга было установлено на 6 мкс, а дрейф тактового сигнала на 0. Это гарантирует, что пики корреляции не перекрываются, так что единственный способ атаковать приемник — сначала глушить, а затем подделывать. На рис. 4с показаны относительная входная мощность, относительное среднее отношение C/N0 и количество отслеживаемых сигналов во время теста. На рис. 4b показан флаг обнаружения спуфинга для этого сценария. Атака спуфинга была обнаружена, как только мощность спуфинга начала влиять на минимальный уровень шума примерно через 500 секунд, до того, как положение приемника было сфальсифицировано через 750 секунд, и продолжалась до тех пор, пока приемник не перестал отслеживать сигналы спуфинга. Напомним, что в этом тесте использовались только сигналы GPS L1 C/A.

Эта модель имитирует сценарий мощного спуфера. Смещение тактового сигнала сигналов спуфинга было установлено на 6 мкс, а дрейф тактового сигнала на 0. Это гарантирует, что пики корреляции не перекрываются, так что единственный способ атаковать приемник — сначала глушить, а затем подделывать. На рис. 4с показаны относительная входная мощность, относительное среднее отношение C/N0 и количество отслеживаемых сигналов во время теста. На рис. 4b показан флаг обнаружения спуфинга для этого сценария. Атака спуфинга была обнаружена, как только мощность спуфинга начала влиять на минимальный уровень шума примерно через 500 секунд, до того, как положение приемника было сфальсифицировано через 750 секунд, и продолжалась до тех пор, пока приемник не перестал отслеживать сигналы спуфинга. Напомним, что в этом тесте использовались только сигналы GPS L1 C/A.

Приемник начал отслеживать аутентичные сигналы, при этом мощность спуфинга постепенно увеличивалась примерно на 30 дБ, а затем уменьшалась. Атака спуфинга начала оказывать заметное влияние на отношение C/N0 и входную мощность через 500 секунд. С 500 до 750 секунд мощность спуфинга увеличилась примерно на 20 дБ и в конечном итоге замаскировала подлинные сигналы. В этот период спуфер действовал как широкополосный глушитель. Примерно через 770 секунд приемник потерял отслеживание всех подлинных PRN и вскоре после этого начал отслеживать спуфинговые сигналы, в то время как мощность спуфинга увеличивалась.

Атака спуфинга начала оказывать заметное влияние на отношение C/N0 и входную мощность через 500 секунд. С 500 до 750 секунд мощность спуфинга увеличилась примерно на 20 дБ и в конечном итоге замаскировала подлинные сигналы. В этот период спуфер действовал как широкополосный глушитель. Примерно через 770 секунд приемник потерял отслеживание всех подлинных PRN и вскоре после этого начал отслеживать спуфинговые сигналы, в то время как мощность спуфинга увеличивалась.

Как показано на рис. 4а, положение приемника было изменено примерно через 780 секунд, когда он начал двигаться по кругу с радиусом 100 метров. Между 780 секундами и 1250 секундами мощность спуфинга увеличивалась, а также уменьшалась, но среднее значение C/N0 оставалось постоянным. Эта картина продолжалась примерно до 1250 секунд, когда среднее значение C/N0 начало падать. Именно тогда аутентичная мощность сигнала начала влиять на минимальный уровень шума приемника. С 1250 до 1450 секунд приемник отслеживал сигналы спуфинга, при этом мощность спуфинга уменьшалась. Примерно через 1450 секунд приемник потерял блокировку спуфинговых сигналов и снова начал отслеживать подлинные сигналы.

Примерно через 1450 секунд приемник потерял блокировку спуфинговых сигналов и снова начал отслеживать подлинные сигналы.

Атаки с подделкой повторителя (Jam/Spoof)

В этом разделе представлены результаты атаки повторителя/meaconing. С этой целью в качестве аутентичного и спуфингового источников использовались две антенны на крышах, разделенные примерно 30 метрами. Тестовая конфигурация показана на рисунке 5. Настоящая антенна была напрямую подключена к трехстороннему ВЧ сумматору. Поддельные сигналы проходили через активный модуль, который задерживал и фильтровал сигналы. Модуль задержки выдает только сигналы GPS L1/L2 и задерживает сигнал примерно на 150 мкс. Затем сигналы подаются на МШУ 40 дБ, на регулируемый аттенюатор, а затем подключаются к сумматору.

Выходной сигнал объединителя подается на два приемника, один с конфигурацией GPS L1 C/A, а другой с многочастотной конфигурацией с несколькими созвездиями, отслеживающими все доступные сигналы от спутников GPS, ГЛОНАСС, Galileo и BeiDou. Эта установка была разработана для проверки преимущества нескольких созвездий и частот при противостоянии атаке спуфинга.

Эта установка была разработана для проверки преимущества нескольких созвездий и частот при противостоянии атаке спуфинга.

Приемник GPS L1 C/A:

На рис. 6 показаны результаты только приемника GPS L1 C/A. Приемник подвергался воздействию подлинных сигналов в течение примерно 180 секунд, а затем мощность спуфинга постепенно увеличивалась. Относительная входная мощность и C/N0, а также количество отслеживаемых сигналов GPS L1 C/A показаны на рисунке 6c. Мощность спуфинга постепенно увеличивалась, что в конечном итоге увеличило минимальный уровень шума примерно на 35 дБ, а затем уменьшило его. На рисунке 6b показан флаг обнаружения спуфинга. Модуль обнаружения спуфинга обнаружил активность спуфинга примерно в 19 часов.0 секунд, как только был затронут минимальный уровень шума (до того, как положение приемника было сфальсифицировано) и оставался до конца атаки примерно через 600 секунд. Приемник потерял все каналы отслеживания примерно через 280 секунд и начал отслеживать спуфинговые сигналы примерно через 300 секунд. Во время отсутствия сигнала (280-300 с), когда не было достаточного количества доступных наблюдений, приемник непрерывно предоставлял последние расчетные время и положение. На 300-й секунде положение приемника было сфальсифицировано, как показано на рисунке 6а, до 600-й секунды, когда приемник потерял отслеживание спуфинговых сигналов и начал отслеживать подлинные сигналы примерно на 610-й секунде. Результаты для восточного положения показаны на рисунке 6а.

Во время отсутствия сигнала (280-300 с), когда не было достаточного количества доступных наблюдений, приемник непрерывно предоставлял последние расчетные время и положение. На 300-й секунде положение приемника было сфальсифицировано, как показано на рисунке 6а, до 600-й секунды, когда приемник потерял отслеживание спуфинговых сигналов и начал отслеживать подлинные сигналы примерно на 610-й секунде. Результаты для восточного положения показаны на рисунке 6а.

Многосозвездный многочастотный приемник

На рис. 7 показаны результаты аналогичного теста с OEM7, сконфигурированным как многочастотный приемник с несколькими созвездиями. Мощность спуфинга начала влиять на минимальный уровень шума приемника примерно через 120 секунд. Через 300 секунд приемник потерял отслеживание всех подлинных сигналов GPS L1C/A (также заглушил другие сигналы, разделяющие полосу пропускания с GPS L1, включая Galileo E1), в то время как минимальный уровень шума увеличился на 20 дБ. Во время атаки приемник постоянно отслеживал аутентичные сигналы с других частот и созвездий, включая GPS L5 и Galileo E5. Таким образом, эти встроенные проверки целостности не позволяли получателю отслеживать спуфинговые сигналы. Следовательно, во время спуфинговой атаки (300-500 с) не было никаких измерений GPS L1 C/A, как показано на рисунке 7c, и атака вызвала отказ в обслуживании для сигналов GPS L1 C/A. Как показано на рис. 7а, положение приемника не подделывалось во время атаки, и приемник предоставлял непрерывные аутентичные решения о местоположении. На рисунке 7b показан флаг обнаружения. Детектор активен в течение 180-280 секунд и 500-560 секунд, когда были доступны измерения GPS L1 C/A, и успешно обнаруживает атаку, когда были доступны измерения.

Таким образом, эти встроенные проверки целостности не позволяли получателю отслеживать спуфинговые сигналы. Следовательно, во время спуфинговой атаки (300-500 с) не было никаких измерений GPS L1 C/A, как показано на рисунке 7c, и атака вызвала отказ в обслуживании для сигналов GPS L1 C/A. Как показано на рис. 7а, положение приемника не подделывалось во время атаки, и приемник предоставлял непрерывные аутентичные решения о местоположении. На рисунке 7b показан флаг обнаружения. Детектор активен в течение 180-280 секунд и 500-560 секунд, когда были доступны измерения GPS L1 C/A, и успешно обнаруживает атаку, когда были доступны измерения.

Запуск при спуфинговой атаке (высокая мощность)

Этот тест предназначен для наблюдения за эффективностью обнаружения во время запуска приемника во время атаки. Приемник подвергся спуфинговой атаке сразу после отключения питания. Был использован тот же сценарий спуфинга, что и на рисунке 7 (повторяющаяся атака). Конфигурация приемника была GPS L1 C/A и началась с мощной спуфинг-атаки с примерно на 20 дБ большей мощностью по сравнению с аутентичными сигналами. Относительная входная мощность и C/N0 по сравнению с аутентичным сценарием показаны на рисунке 8c. В течение первых 120 секунд мощность спуфинга оставалась постоянной и на 20 дБ превышала аутентичную. Затем мощность спуфинга постепенно снижалась. Примерно через 280 секунд приемник потерял отслеживание спуфинговых сигналов. Через 300 секунд приемник начал отслеживать подлинные PRN. Флаг обнаружения спуфинга показан на рисунке 8b. Атака была успешно обнаружена в течение всего сценария. На рис. 8а показано восточное положение приемника во время атаки. Как показано, позиция приемника изначально была сфальсифицирована, а затем перешла на аутентичную позицию, когда атака спуфинга исчезла на 300-й секунде.

Относительная входная мощность и C/N0 по сравнению с аутентичным сценарием показаны на рисунке 8c. В течение первых 120 секунд мощность спуфинга оставалась постоянной и на 20 дБ превышала аутентичную. Затем мощность спуфинга постепенно снижалась. Примерно через 280 секунд приемник потерял отслеживание спуфинговых сигналов. Через 300 секунд приемник начал отслеживать подлинные PRN. Флаг обнаружения спуфинга показан на рисунке 8b. Атака была успешно обнаружена в течение всего сценария. На рис. 8а показано восточное положение приемника во время атаки. Как показано, позиция приемника изначально была сфальсифицирована, а затем перешла на аутентичную позицию, когда атака спуфинга исчезла на 300-й секунде.

Тест HackRF:

В этом разделе показаны результаты спуфинговой атаки с использованием HackRF. Сигналы GPS L1 C/A были сгенерированы с помощью HackRF с полосой пропускания 6 МГц. Спуфер использовал фактические и самые последние данные об эфемеридах для генерации сигналов. На рис. 9 показан флаг обнаружения (со значениями 0 и 10, а не 0 и 1) и количество отслеживаемых PRN. В течение первых 90 секунд приемник подвергался воздействию аутентичных сигналов от стационарной антенны, затем около 9 секунд подвергался атаке широкополосного глушителя.0 секунд. Атака спуфинга началась на 170 секунде от начала данных. На рис. 9 флаг обнаружения спуфинга устанавливается сразу после начала атаки спуфинга.

На рис. 9 показан флаг обнаружения (со значениями 0 и 10, а не 0 и 1) и количество отслеживаемых PRN. В течение первых 90 секунд приемник подвергался воздействию аутентичных сигналов от стационарной антенны, затем около 9 секунд подвергался атаке широкополосного глушителя.0 секунд. Атака спуфинга началась на 170 секунде от начала данных. На рис. 9 флаг обнаружения спуфинга устанавливается сразу после начала атаки спуфинга.

Испытание на подавление помех

Настоящая антенна на крыше была объединена с генератором помех 4 МГц AWGN с центром на частоте GPS L1 C/A. Входная мощность и среднее значение отношения C/N0 показаны на рис. 10б. Мощность глушилки постепенно увеличивалась примерно на 30 дБ. Приемник потерял отслеживание примерно через 350 секунд. Затем мощность помех включалась и выключалась, чтобы продемонстрировать эффективность обнаружения спуфинга в присутствии прерывистого источника помех. В этот момент мощность помех постепенно снижалась. Результаты обнаружения спуфинга показаны на рисунке 10а. Как показано, для этого сценария не было случаев ложного обнаружения спуфинга.

Как показано, для этого сценария не было случаев ложного обнаружения спуфинга.

Статические и динамические тесты

Для исследования вероятности обнаружения ложного спуфинга было собрано несколько наборов данных в различных условиях, в частности, при статической высокой многолучевости, как показано на рис. 11, и в динамических пригородных и городских условиях в Калгари. Сила принятого сигнала, измеренная как C/N0, используется для характеристики резкости беспроводного канала распространения. В условиях многолучевости и замираний колебания уровня сигнала вызваны отражением, преломлением и блокировкой сигнала, что нарушает функции отслеживания приемника и измерения GNSS. На рис. 12а показаны измерения отношения C/N0 в статических условиях с высокой степенью многолучевости. Для сравнения на Рисунке 12b показаны измерения C/N0 антенны открытого неба, расположенной поблизости на крыше здания, видимого на Рисунке 11. На Рисунке 12c сравнивается C/N0 PRN 29.в обоих местах. На измерения C/N0 антенны с большим многолучевым распространением явно влияют.

На рис. 12d показан флаг обнаружения спуфинга для этого теста, при этом не сообщается об обнаружении спуфинга.

На рис. 13 показаны измерения C/N0 для GPS L1 C/A, полученные во время движения по маршруту через пригородные и городские районы вокруг Калгари.

Как видно из результатов, антенна приемника была подвержена блокировке сигнала и многолучевому распространению из-за препятствий GNSS, таких как дорожные знаки, подземные переходы, деревья и здания, начиная от одноэтажных жилых домов и заканчивая многоэтажными офисными башнями. Эти препятствия вызвали флуктуации мощности сигнала и несколько случаев потери захвата слежения. Флаг обнаружения спуфинга показан на рисунке 13b. Модуль обнаружения спуфинга не обнаружил никаких спуфинговых действий во время этого теста.

Сводка и выводы

Результаты обработки показывают, насколько эффективны метрики обнаружения спуфинга при выявлении спуфинговых сигналов в широком диапазоне сценариев. Результаты показывают, что атака может быть идентифицирована, как только появятся поддельные сигналы, и даже до того, как будет подделана позиция получателя. Результаты атаки на частоты GPS L1 и L2 с использованием различных конфигураций приемника показали, что положение и время многочастотного приемника с несколькими созвездиями были невосприимчивы к атаке, тогда как позиция приемника GPS только L1 была подделана. Тем не менее, детектор успешно идентифицировал атаку в обоих случаях. Экспериментальные результаты в помехах, многолучевом, статическом и кинематическом окружении использовались для анализа вероятности ложного срабатывания детектора. Во время тестов в чистых условиях без спуфинга ложных срабатываний не наблюдалось. Надежное и правильное обнаружение спуфинга — это первый шаг к безопасному и эффективному устранению угроз либо действиями пользователя, либо работой приемника.

Результаты атаки на частоты GPS L1 и L2 с использованием различных конфигураций приемника показали, что положение и время многочастотного приемника с несколькими созвездиями были невосприимчивы к атаке, тогда как позиция приемника GPS только L1 была подделана. Тем не менее, детектор успешно идентифицировал атаку в обоих случаях. Экспериментальные результаты в помехах, многолучевом, статическом и кинематическом окружении использовались для анализа вероятности ложного срабатывания детектора. Во время тестов в чистых условиях без спуфинга ложных срабатываний не наблюдалось. Надежное и правильное обнаружение спуфинга — это первый шаг к безопасному и эффективному устранению угроз либо действиями пользователя, либо работой приемника.

Авторы

Али Брумадан получил докторскую степень. степень инженерного факультета геоматики Университета Калгари. В настоящее время он возглавляет команду Resilient GNSS в исследовательской группе Hexagon Autonomy and Positioning. Он принимал участие в нескольких проектах, посвященных обработке сигналов в приемниках GNSS.

Он принимал участие в нескольких проектах, посвященных обработке сигналов в приемниках GNSS.

Сэнди Кеннеди возглавляет исследовательскую группу в Hexagon A&P в качестве вице-президента по инновациям. Ранее она отвечала за разработку приемников GNSS поколения OEM7 и по-прежнему проявляет большой интерес к отказоустойчивости GNSS. Она получила степень магистра наук. получил степень бакалавра инженерной геоматики в Университете Калгари, специализируясь на интеграции GNSS/INS.

Джон Шлеппе был научным сотрудником и руководителем группы в NovAtel до своей смерти в январе 2020 года. Он получил степень бакалавра наук. и магистр инженерной геоматики в Университете Калгари.

Производители

Блок обнаружения спуфинга в реальном времени был реализован на приемниках NovAtel OEM7 поколения, которые использовались для описанных здесь тестов. Также использовался симулятор Spirent GSS 7700.

Все, что вам нужно знать о спуфинге GPS

Прошли те времена, когда нам приходилось разворачивать физические карты, чтобы добраться до места назначения. Сегодня всех нас спасают GPS-трекеры, которые удобны и эффективны. Знаете ли вы, что частные компании в США получили прибыль в размере 1,4 триллиона долларов с момента появления GPS в 1980-х годах?

Сегодня всех нас спасают GPS-трекеры, которые удобны и эффективны. Знаете ли вы, что частные компании в США получили прибыль в размере 1,4 триллиона долларов с момента появления GPS в 1980-х годах?

Тем не менее, с дальнейшим технологическим прогрессом число спуфинговых атак растет, как и их типы.

Что такое спуфинг, особенно спуфинг GPS? Здесь мы обсудим это распространенное киберпреступление, как оно работает, опасности и методы предотвращения.

Погружаемся!

Что такое спуфинг GPS?

В GPS spoofing местоположение и часовой пояс устройства изменены. Хакер может принять решение скрыть все данные или передать неверные координаты местоположения.

Киберпреступники обычно делают это со злыми намерениями, чтобы причинить вред отдельным лицам, группам, организациям, а иногда и странам. Иногда люди подделывают свое местоположение в целях конфиденциальности в Интернете.

Двумя наиболее распространенными глобальными навигационными спутниковыми системами (ГНСС) являются Глобальная система позиционирования США (GPS) и Российская глобальная навигационная спутниковая система (ГЛОНАСС).

Как работает спуфинг GPS?

Подменить GPS легко, так как сигналы не шифруются и не требуют проверки для передачи. GPS-спуфер использует слабые сигналы и вместо них отправляет поддельные.

Это возможно с помощью приложения для подмены GPS , которое манипулирует данными исходных координат. Хакер должен физически присутствовать рядом с устройством, чтобы сигналы можно было имитировать или обмануть.

Подмена GPS: законно или незаконно?

Вам интересно, является ли спуфинг GPS незаконным ? Ну, это смесь того и другого. Военный GPS-спуфинг является законным, поскольку солдаты подделывают свое местоположение, чтобы оставаться защищенными от врагов. Однако, если мотивом является причинение вреда человеку или организации, это совершенно незаконно.

Где используется спуфинг GPS?

GPS-спуфинг используется в бесчисленных отраслях и для различных нужд — от введения в заблуждение противников до имитации продолжительности поездки на такси. Ниже приведены несколько примеров.

Ниже приведены несколько примеров.

Боевые действия

В военное время отображаемое местоположение кораблей, самолетов, автомобилей и других транспортных средств можно подделать, чтобы ввести врагов в заблуждение.

Такси

Водители такси используют приемы подделки GPS , чтобы подделать свое местоположение за дополнительную плату. В некоторых случаях они ведут преступную деятельность через замаскированные координаты.

Нарушение строительства

Строительные материалы часто выгружаются с помощью машин с механизмами GPS. Это может быть опасно, если машина сбрасывает тяжелые материалы в неправильном месте.

Геозона

Логистические и курьерские компании электронной коммерции в основном используют геозону, чтобы помешать любому, кто захочет украсть дальнемагистральные переводы. Приложение GPS отслеживает местоположение заказа, а географический триггер позволяет разблокировать транспортное средство только тогда, когда оно достигает нужного пункта назначения. Это способ предотвратить кражи и грабежи.

Это способ предотвратить кражи и грабежи.

Приложения

Некоторые приложения работают с помощью GPS-трекеров. Это может быть для игр, доставки еды, онлайн-бронирования такси и многого другого. GPS-спуфер иногда обманывает систему, показывая неверные координаты.

Типы GPS-спуфинга

При этом типе атаки GPS-спуферы подавляют слабые сигналы GNSS, что помогает им взломать систему и отображать неверные координаты. Существует два типа GPS-спуфинга :

- Ретрансляция сигналов GNSS (Meaconing): При этом берется существующий сигнал (который мог появиться в другом месте и в другое время) и ретранслируется.

- Изменение спутниковых сигналов: Этот тип принимает существующий сигнал, изменяет его и передает.

В обоих случаях цель состоит в том, чтобы запутать или ввести пользователей в заблуждение.

Почему GPS-спуфинг опасен?

Подмена GPS на устройствах Android , iOS, Linux, Windows и macOS опасна, поскольку позволяет мошенникам подделывать свое местоположение и совершать преступления. Мы знаем, что военный GPS-спуфинг используется в законных целях. Однако это также поощряет практику обмана и преступлений. Вот как это происходит:

Мы знаем, что военный GPS-спуфинг используется в законных целях. Однако это также поощряет практику обмана и преступлений. Вот как это происходит:

Обман

Глобальные компании используют методы геоблокировки, чтобы ограничить использование своих услуг на определенных территориях. Однако , спуфинг GPS , может обойти эти ограничения, что нанесет компаниям убытки.

Еще один риск связан с игровой индустрией. Pokemon Go — лучший тому пример. Игроки подделывают свое местоположение, чтобы получить несправедливое преимущество перед другими игроками.

В-третьих, такие компании, как Uber и Doordash, сильно зависят от местонахождения GPS. Представьте себе, что их водитель или курьер подделывают свое местоположение и зарабатывают деньги! Это может нанести ущерб имиджу их бренда и коэффициенту удержания клиентов.

Более того, в наши дни даже дети используют приложения для спуфинга GPS , чтобы подделать свое местоположение для любопытных родителей.

Криминал

Обман GPS-спуфинг не так опасен, как GPS-спуфинг, предназначенный для атак, краж и грабежей. GPS-спуферы обходят протоколы безопасности и получают доступ к вашим устройствам для получения конфиденциальной информации или отправки сообщений, электронных писем и подобных запросов от вашего имени.

Как предотвратить спуфинг GPS?

Университет штата Огайо разрабатывает превентивные методы защиты от ложных сигналов GPS, и Министерство транспорта США согласилось предоставить на это грант в размере 1,9 миллиона долларов. К счастью, есть еще некоторые меры, которые могут уберечь вас от преследования.

Не размещайте антенны в общественных местах

Спрячьте антенны от посторонних глаз, особенно если ваш бизнес зависит от местоположения GPS. Чем более открыты ваши антенны, тем легче подавить сигналы и сфальсифицировать местоположение.

Использование блокировщиков сенсоров

Блокировщики сенсоров обнаруживают и уведомляют вас о любых помехах, глушении и спуфинге сигналов.

Используйте устойчивые типы сигналов GPS

Всегда лучше использовать типы сигналов GPS, которые противостоят всевозможным помехам и спуфингу.

Установите хороший брандмауэр для защиты от спуфинга GPS

Другой подход заключается в использовании достаточно больших приемников GPS, известных как брандмауэры GPS. Они устанавливаются между приемным устройством и внешней антенной и работают, отклоняя сигналы, которые кажутся ложными.

Установка ложных антенн

Установка ложных антенн на видном месте — эффективный способ избежать преследования. Ненужные антенны облегчают определение того, какая из них является целью GPS-спуферов .

Используйте VPN

VPN позволяет вам просматривать Интернет, не сообщая свой IP-адрес. Это не позволяет хакерам отслеживать ваше местоположение для подделки GPS через аппаратное обеспечение . Если вы часто путешествуете, использование VPN является обязательным, так как вы, вероятно, будете подключаться к различным общедоступным сетям, что может быть очень небезопасно.

В случае спора по поводу оплаты или надлежащего исполнения работы, позиции сторон могут быть подкреплены соответствующими фактическими данными, полученными на базе специальных бортовых приборов.

В случае спора по поводу оплаты или надлежащего исполнения работы, позиции сторон могут быть подкреплены соответствующими фактическими данными, полученными на базе специальных бортовых приборов. Его идея заключается в заглушении исходящего сигнала – связь со спутником прерывается, устройство лишается функциональности. С этой целью прибор накрывают различными изолирующими элементами. Однако не все так просто. Современные приемники высокочувствительны. Поэтому единственное, чего удастся добиться таким способом – это сокращения количества спутников. Но даже трех будет достаточно для корректной передачи данных. Помимо этого, навигационное оборудование обладает накопительной памятью. При возобновлении связи все данные отправятся на сервер.

Его идея заключается в заглушении исходящего сигнала – связь со спутником прерывается, устройство лишается функциональности. С этой целью прибор накрывают различными изолирующими элементами. Однако не все так просто. Современные приемники высокочувствительны. Поэтому единственное, чего удастся добиться таким способом – это сокращения количества спутников. Но даже трех будет достаточно для корректной передачи данных. Помимо этого, навигационное оборудование обладает накопительной памятью. При возобновлении связи все данные отправятся на сервер.